Säkerhet

Bakom kulisserna i Controlas cyberrisk‑modell

2025-11-13

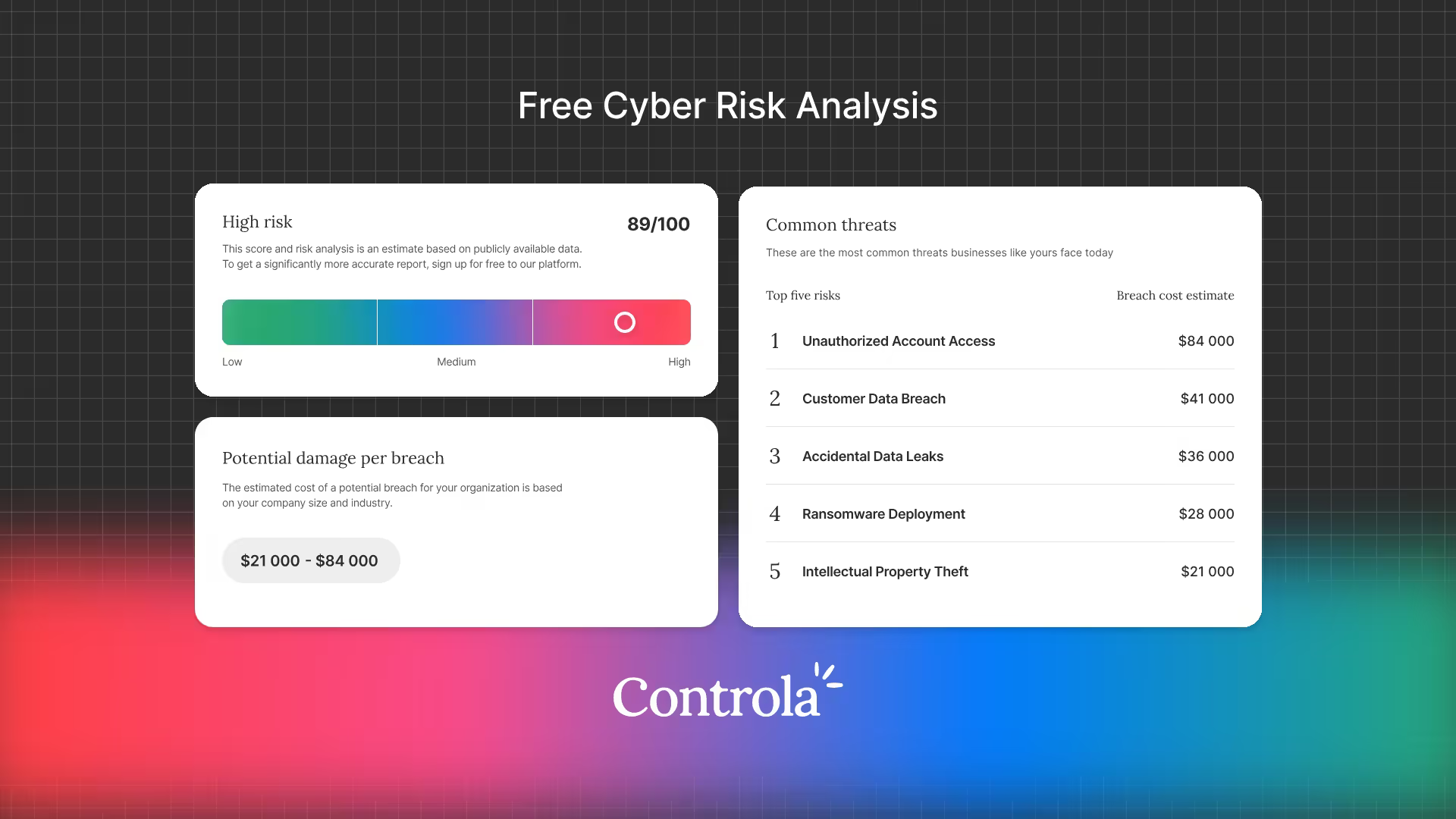

Jag tycker att de flesta riskbedömningar faller på att de antingen är för vaga eller för abstrakta. Struktur och tydliga definitioner hjälper, men vi ville lösa problemet i grunden genom att kombinera Cyber Risk Quantification (CRQ) med attackträd.

I vår plattform modellerar vi de faktiska stegen i hur attacker går till med hjälp av attackträd och lägger sedan ett statistiskt lager ovanpå. I den här texten går jag igenom tekniken som gör detta möjligt – från bayesianska nätverk till Monte Carlo‑simuleringar – och visar hur vi kvantifierar cyberrisk.

Kärnan: Ett bayesianskt nätverk av attacker

I centrum av vår riskmotor finns ett bayesianskt nätverk, i praktiken en riktad acyklisk graf (DAG) som kopplar samman händelser (noder) och de kausala sambanden mellan dem (kanter).

Varje nod representerar en specifik händelse i kill chain – till exempel:

- "Phishing‑mejl levererat"

- "Inloggningsuppgifter stulna"

- "Endpoint komprometterad"

- "Data exfiltrerad"

Varje koppling definierar en betingad sannolikhet: om ett steg lyckas, hur stor är chansen att nästa också gör det?

Den här strukturen har flera viktiga fördelar:

- Transparens – Du kan spåra tillbaka ett resultat genom grafen och se exakt vilka sannolikheter som lett fram till det.

- Anpassningsbarhet – När nya attacktekniker dyker upp kan vi lägga till eller uppdatera noder utan att hela modellen bryter ihop.

Ett enkelt exempel: säg att phishing har 20 % sannolikhet att lyckas, och om phishing lyckas är sannolikheten 60 % att inloggningsuppgifter stjäls. Den sammanslagna sannolikheten för båda händelserna blir då 12 %.

Skala upp samma logik till tiotals noder, var och en med sina egna osäkerhetsintervall, så inser man snabbt att det här inte går att räkna på baksidan av ett kuvert. Interaktionerna blir så komplexa att de kräver rejäl beräkningskraft.

Säkerhetskontrollerna finns också inbyggda i samma nätverk. Varje kontroll kopplas till att minska sannolikheten för att en eller flera noder lyckas. Till exempel:

- Multifaktorsautentisering (MFA) minskar sannolikheten att lösenords‑phishing och läckta lösenord leder till intrång.

- Endpoint Detection and Response (EDR) minskar sannolikheten för uthållighet eller lateral förflyttning.

På så sätt fångar vi "defense in depth" matematiskt. En kontroll som påverkar flera steg i en attackkedja visar sitt samlade värde över hela angreppsytan, i stället för att bara räknas en gång i isolering.

Att modellera osäkerhet med Beta‑fördelningen

Varje händelse i grafen – varje länk i attackkedjan – innehåller osäkerhet. Vi kan inte bara säga: "Sannolikheten att phishing lyckas är exakt 17,3 %." Verkligheten fungerar inte så.

I stället använder vi en Beta‑fördelning för att beskriva varje sannolikhet som ett intervall av möjliga värden, viktat efter hur säkra vi är på datan. Det gör att vi kan modellera vår kunskap (och okunskap) på ett ärligt sätt.

I många fall har vi också data att luta oss mot. Vi kanske har observerat många attacker men inga framgångsrika intrång ännu. Då kan vi använda till exempel Laplaces regel om succession för att justera våra startantaganden – våra priorer – på ett statistiskt korrekt sätt.

Finansiell påverkan med lognormalfördelningen

När attackkedjan når en konsekvensnod – till exempel "system krypterade" eller "kunddata läckt" – behöver vi uppskatta kostnaden.

Cyberincidenter har en speciell fördelning när det gäller förluster: de flesta är små, men några få är extremt dyra. Därför använder vi en lognormalfördelning för den finansiella påverkan.

Lognormalfördelningen fångar naturligt den här "långa svansen" – många små förluster och en liten sannolikhet för väldigt stora. Vi sätter parametrarna med hjälp av empirisk data, till exempel:

- Branschgenomsnitt

- Rapporter om kostnader vid intrång

- Sektorsspecifika justeringar

Monte Carlo‑simuleringen

Vi har alltså ett stort, komplext bayesianskt nätverk fullt av sannolikhetsfördelningar och kostnadsintervall. Det finns ingen enkel, sluten formel för att bara "lösa" allt.

Här använder vi i stället en Monte Carlo‑simulering för att utforska alla möjliga utfall. Varje simulering följer i grova drag de här stegen:

- Vi samplar en sannolikhet för varje händelse från dess Beta‑fördelning.

- Vi går igenom attackgrafen och låter händelser lyckas eller misslyckas baserat på de dragna sannolikheterna.

- Om en konsekvensnod triggas samplar vi en förlust från dess lognormalfördelning.

- Vi sparar den totala förlusten för just den simuleringen.

Detta upprepas tusentals gånger. Tillsammans bildar resultaten en komplett förlustfördelning.

Utifrån den kan vi beräkna till exempel:

- Förväntad årlig förlust

- Percentiler (som den 95:e percentilen – "dåliga år"‑förluster)

- Conditional Value at Risk (CVaR), som visar den genomsnittliga förlusten i de allra värsta scenarierna

Datakällor och priorer

En modell är förstås aldrig bättre än sina indata. För att bygga trovärdiga priorer till våra Beta‑fördelningar – våra startantaganden – använder vi en kombination av empirisk data och etablerade branschstudier.

Vi utgår bland annat från:

- Verizon Data Breach Investigations Report (DBIR) för frekvens och mönster i attacker

- Data från IRIS och Cyentia Institute för förlustnivåer och svansbeteende

När komplexitet gör saker enklare

Det fina med all den här komplexiteten är att den är osynlig för användaren.

I plattformen ser du enkla belopp i pengar att förhålla dig till. Ja, matematiken under huven är komplex – men det är just den som gör metoden mer tillgänglig.

Traditionella riskmatriser med luddiga nivåer som "hög", "medel" och "låg" tvingar icke‑tekniska beslutsfattare att själva tolka vad det egentligen betyder. Här får du något konkret.

En CFO förstår vad 5 % sannolikhet för en förlust på 2 miljoner kronor innebär. Det går att jämföra direkt med andra affärsrisker som redan finns på bordet.

Det är den verkliga styrkan i det här angreppssättet. Det handlar inte bara om försvarbara siffror – utan om att äntligen tala ett språk som hela organisationen kan förstå och agera på.

Skrivet av

Niklas Volcz, CPO

Niklas är utvecklare och cybersäkerhetsexpert med över ett decennium av erfarenhet inom både teknisk och strategisk säkerhet. Han drivs av att analysera och plocka isär system för att hitta sårbarheter, och har byggt sin karriär på att använda den nyfikenheten för att skapa robusta säkerhetslösningar.